“Golpe da Clonagem de Aplicativos de Mensagens e Redes Sociais: Especialista Advogado Revela Como se Proteger!” (Recomendado)

Qual é a segurança que você tem ao trocar mensagens através de seu aplicativo de preferência? A era digital trouxe inúmeras facilidades, mas também abriu portas para crimes que criam dor de cabeça para muitos usuários desavisados. Entre eles, o golpe da clonagem de aplicativos de mensagens e redes sociais se tornou cada vez mais frequente. Este artigo tem o objetivo de detalhar este golpe e oferecer dicas para se prevenir de uma possível clonagem.

Entendendo o Golpe de Clonagem

No mundo virtual, a clonagem de aplicativos de mensagens como WhatsApp e redes sociais como Instagram tem sido uma prática cada vez mais comum usada por criminosos para obter informações pessoais e financeiras de vítimas inocentes. O processo de clonagem envolve a interceptação ou redirecionamento de mensagens e dados para um dispositivo controlado pelo criminoso, sem que a vítima perceba.

| Tipo de Golpe | Objetivo do Criminoso | Consequências para a Vítima |

|---|---|---|

| Clonagem de WhatsApp | Acessar informações pessoais | Roubo de dados pessoais e financeiros |

| Clonagem de Instagram | Controlar a conta e realizar fraudes | Perda de controle da conta |

| Spoofing de Aplicativo | Fazer-se passar pela vítima | Fraudes em nome da vítima |

| Phishing de Mensagens | Induzir ao erro para roubo de credenciais | Roubo de identidade |

O objetivo dos criminosos é muitas vezes financeiro, mas a invasão de privacidade e a tentativa de usurpar a identidade online de uma pessoa também são motivos consideráveis para esses ataques. Esse tipo de golpe não é apenas um inconveniente; pode resultar em sérios problemas financeiros e emocionais.

Mecanismos de Execução do Golpe

A clonagem de aplicativos geralmente ocorre quando os golpistas conseguem acesso ao número de telefone da vítima. Utilizando técnicas como a engenharia social, eles podem persuadir a vítima a fornecer um código enviado para verificação. Outra técnica comum envolve o uso de malwares que, uma vez instalados, tornam possível a interceptação de mensagens e dados pessoais remotamente.

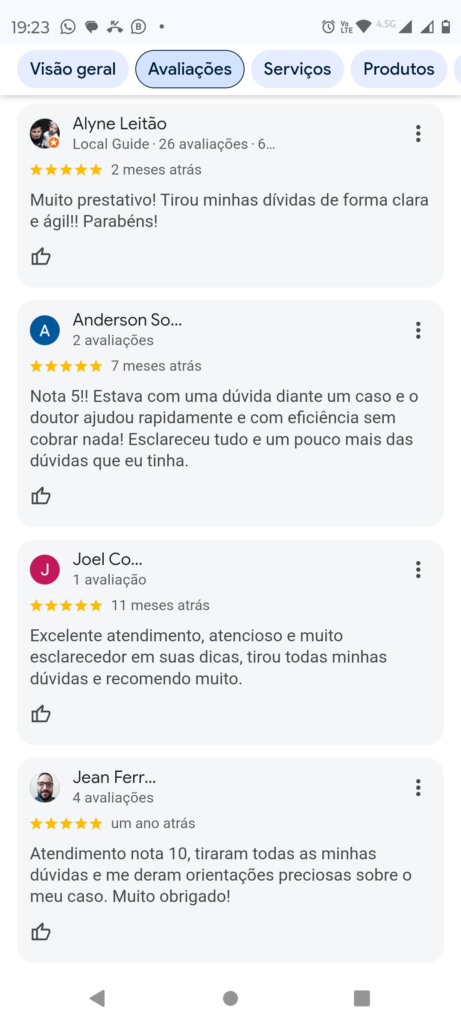

“A proteção dos dados pessoais é essencial na sociedade digital para garantir não apenas a segurança, mas também a confiança no ambiente online.” – Advogado Especialista em Direito Digital Dr Marcelo Rodrigues – OABSP 374.167

Uma vez que o criminoso tem acesso às mensagens e contas de redes sociais, ele pode se fazer passar pela vítima, enganando amigos e familiares para obter ainda mais informações pessoais ou financeiras. O ciclo de ataque continuará até que a vítima perceba a anomalia ou seja notificada por amigos ou plataformas de mensagens.

A Conscientização como Primeira Linha de Defesa

Diagnosticar um problema logo no início é a melhor forma de combatê-lo. Estar ciente da existência de golpes de clonagem e entender seu funcionamento é o primeiro passo para se proteger. A conscientização do usuário pode ser promovida por meio de campanhas informativas e educação sobre segurança digital.

1- Nunca compartilhe códigos de verificação com terceiros.

2- Sempre desconfie de mensagens solicitando informações pessoais ou financeiras.

3- Mantenha seus aplicativos atualizados e use autenticação de dois fatores.

Após esta breve lista, é igualmente importante considerar que os usuários devem manter atenção em qualquer comportamento inusitado de seus dispositivos e aplicações, buscando suporte técnico imediatamente, caso necessário.

Ferramentas de Segurança Disponíveis

A proteção contra a clonagem de aplicativos requer uma combinação de boas práticas e ferramentas de segurança eficazes. Muitas plataformas de mensagens e redes sociais já oferecem recursos integrados que ajudam a proteger os dados do usuário, como a verificação em duas etapas e alertas de login.

A verificação em duas etapas é uma das mais eficazes defesas contra a clonagem, pois requerer uma segunda etapa de verificação, geralmente um código enviado para um dispositivo separado ou uma pergunta de segurança, garante um nível adicional de proteção.

As ferramentas antivirus e antimalware também são essenciais, pois elas podem detectar e neutralizar tentativas de acesso não autorizado. Criar senhas complexas e únicas para cada conta, além de usar aplicativos gerenciadores de senhas, são práticas que elevam a segurança do usuário contra a clonagem de aplicativos.

O Papel da Lei na Proteção do Usuário

Em consequência da crescente incidência de golpistas e hackers, muitas jurisdições adotaram legislações específicas para proteger os direitos dos usuários online.

As leis de proteção de dados e privacidade, como a Lei Geral de Proteção de Dados (LGPD) no Brasil, são fundamentais para assegurar que as empresas protejam os dados dos consumidores com o mais alto padrão de segurança.

Essas legislações estabelecem normas rígidas para a coleta, uso e armazenamento de dados pessoais, impondo penalidades severas para as transferências não autorizadas de dados.

O advogado especialista em direito digital enfatiza que, além das proteções legais, a cooperação entre empresas de tecnologia, governos e usuários é vital para combater efetivamente o golpe da clonagem.

Casos Recentes e Medidas de Prevenção

Muitos usuários não imaginam que uma simples brecha de segurança possa levar a consequências desastrosas. Casos recentes de clonagem de contas de celebridades e figuras públicas ilustram o potencial impacto desse tipo de crime. Medidas de prevenção, portanto, não devem ser subestimadas.

Uma abordagem pró-ativa, como monitorar regularmente as contas para atividades suspeitas e reportar imediatamente qualquer anomalia às plataformas correspondentes, é essencial.

As plataformas geralmente possuem meios para restaurar contas comprometidas, mas o tempo é crucial, e quanto mais rápida a reação, menor o dano potencial.

O que Fazer em Caso de Clonagem?

Detectar que um aplicativo foi clonado pode ser um choque, mas saber como proceder é crucial para mitigar os danos. A primeira ação é notificar a plataforma da ocorrência para que a conta ou aplicação seja suspensa temporariamente, prevenindo o uso indevido.

Subsequentemente, é importante avisar contatos próximos sobre a possível comunicação enganosa para que eles não caiam no golpe também.

Alterar senhas e ativar o duplo fator de autenticação são passos necessários de ser tomados assim que a situação é normalizada.

Caso o ataque envolva danos financeiros ou acesso a dados sensíveis, notificar as autoridades relevantes é aconselhável, pois pode ser necessário para recuperar perdas ou prevenir futuros problemas legais.

Dr Marcelo Rodrigues – OABSP 374.167

Advogado Especialista em golpe PIX

– COMO RECUPERAR – CHAMAR AQUI AGORA!

FAQ – Dúvidas Comuns

O que é a clonagem de aplicativos de mensagens?

É quando criminosos duplicam um aplicativo de mensagens, interceptando dados e conversas sem conhecimento do usuário.

Como posso identificar se minha conta foi clonada?

Sinais incluem logins desconhecidos, atividade não usual e contatos que recebem mensagens que você não enviou.

Quais medidas de segurança devo adotar?

Utilizar autenticação em duas etapas e manter aplicativos e sistemas operacionais atualizados.

É possível recuperar uma conta clonada?

Sim, plataformas como WhatsApp e Instagram têm processos de recuperação, mas a velocidade de reação é essencial.

O que devo fazer se suspeitar que minha conta foi comprometida?

Contactar a plataforma imediatamente, alterar senhas e informar amigos para não interagirem com mensagens suspeitas.

Conclusão

A clonagem de aplicativos de mensagens e redes sociais pode parecer um golpe sofisticado, mas com as medidas corretas e uma boa dose de precaução, é possível se proteger e até impedir que essa ameaça se concretize. Educar-se continuamente sobre práticas de segurança digital e manter-se informado sobre novos métodos de ataque são passos essenciais para navegar no mundo digital contemporâneo com segurança e confiança.

Meta Descrição: Entenda como se proteger do golpe de clonagem de aplicativos de mensagens, com dicas de especialistas em segurança digital e informações sobre legislação e práticas preventivas.